Un Journaliste voit sa vie numérique, entièrement voler

Un Journaliste voit sa vie numérique, entièrement voler

« Catégorie : Fait divers » Branche : l'ingénierie social

c'est un fait divers qui a fait le tour du monde, et aujourd'hui encore cette histoire circule toujours

bien que celle-ci date de 4 ans...

l'histoire débute août 2012, bien des personnes à cette date redoute la terrible fin du monde.

Chose qui avait alors commencé un petit peu plus tôt pour un journaliste américain, au plutôt la fin de sa « vie numérique »

En effet, ce journaliste voit tous la majeurs partir de tous ces appareils et comptes or de contrôle (Iphone, Ipad, Macbook, Ordinateur, Gmail, Twitter, Amazone) on étaient piratés

l'affaire été d'une ampleur inquiétante que les deux grandes sources du web (Apple, et Amazone) avaient suspendu pendant un temps indéterminé toutes appels téléphonique pour la gestion des comptes par assistance.

Afin de pourvoir éclaircir ce mystère qui pouvait ressembler à une attaque générale. Portant la réalité et bien haut delà de tout ce que l'on peu imaginer...

la question se pose, comment cela à pu se produire ?

Comment autant de compte et appareil appartenant à la même personne a pu être infiltré dans un record de 15 minutes ?

Forcement on voit derrière tout cela une belle malveillance informatique, très sophistiquer.

C'est que tout le monde à cru, mais l'histoire et beaucoup plus surprenante que ça, et plus simple également...

(Il a fallu que 3 coups de fils)

Oui, vous avez bien lu « Il a fallu 3 coups de fils, pour cela »

Pour bien vous expliquez tout cette histoire, il va falloir remonter épisode depuis le début

étape 0 : Biographie

Notre journaliste, comme tous journalistes digne de ce métier aime obligatoire l'écriture, rédiger, s'exprimer, si bien pour toutes personnes qui le suivent pour le travaille qu'il produit, il a donc l'idée de faire une Biographie sur lui même.

Il est encore loin de se douté que cet article pourrait passé sous des mauvais œils comme on dit.

C'est à partir ici, ou le « Cybercriminel » entame sa premier approche...

S'informer de sa victime dans cette Biographie il découvre des informations qui sont classées étant sans importance pour bien du monde.

Sa biographie bascule sur d'autre compte afin qu'il soit suivie de partout dans une thèse professionnel comme « Facebook, Twitter » l'assaillant recueil encore des informations à partir des liens qui trouve sur cette Biographie qui amènent sur d'autre sources sociaux pour y trouver

(Le nom, le prénom, l'adresse de domicile, mais aussi une adresse E-mail « Gmail »)

Etape 1 : Conclusion intuition

Le criminel commence sa première tentative sur « Gmail » qui bien forte heureusement se heurte à un mur car il ne connaît pas le mot de passe, mais ceci il en a parfaitement conscience, ce qu'il intéresse c'est ce qui suit juste après dans l'option « Mot de passe oublier » la fenêtre indique qu'un message est envoyé sur une adresse mail «....@me.com » il en conclu alors en vu de la terminaison de adresse E-mail, que sa victime possède un compte chez « Apple »

Il est alors autant évident que si l'adresse se finissait par «@free.fr » compte chez « Free » d'un compte français

si l'adresse était « hotmail.fr » un compte sur « MSN » ect...

néanmoins encore sur quelque recherche, l'assaillant trouve encore que la victime fait des achats sur « Amazone » probablement d'une logique construit à partir d'un article écrit de la main du journaliste, qui a du faire par de sa satisfaction d'un produit acheter chez amazone sur l'un de ses comptes, ce qui a donc établi la logique qui avez forcement un compte là-bas

Etape 2 : La porte entrée chez Amazone

Premier appel

Le téléphone est décroché, et le premier appel à l'assistance technique chez Amazone s’effectue, le Cybercriminel se présente au nom du journaliste, ce faisant passé pour sa victime, il souhaite tout simplement ajouter une seconde carte de crédit sur le compte.

Bien entendu son identité est vérifié...

On lui demande son (Nom de compte, son adresse de domicile, E-mail)<---- « Identité du journaliste »

une fois les informations correctes, la procédure entrer de la nouvelle carte peut se faire, chose de faite, le téléphone est raccroché.

deuxième appel

5-10 minutes plus tard, le Cybercriminel décroche le téléphone une seconde fois, et recontacte le service Amazone, notre grand malin explique qu'il n'a plus accès au compte, il ne se souvient plus de quelle adresse mail il utilisait pour se connecter (Toujours en se faisant passé pour sa victime « Journaliste »)

Bien sûr le service technique explique qu'ils peuvent procéder à des traitements pour les cas de compte oublier, pour ceci il demande : (Le nom, adresse expédition de colis) et deviner le 3ème ?

Une petite idée ? Non ?

Je vous aide, ça s'est passé au premier appel !

évidement, notre génie donne bien sûr la carte qu'il a entrée au premier appel, celle qui connaît forcément les 4 derniers chiffres

Une fois que la formule est complété pour le service technique qui croit avoir à faire à la vrai personne, on lui demande une nouvelle adresse E-mail pour expédier un message de réinitialisation de mot passe, par défaut l'adresse est changé par l'assistance pour le compte en question, le cybercriminel est en mesure de changer le mot de passe grâce à l'E-mail qu'il reçoit sur l'un de ses comptes qui lui appartient, et avoir alors accès au « Compte amazone »

en se connectant au compte amazone, il y découvre un très beau trésors !

Les 4 derniers chiffres de la carte bancaire du journaliste

Etape 3 : tomber sur une belle pomme

Troisième appel

Cap chez « Apple » il faudra pas plus que ça pour que notre petit génie utilise encore pour la dernière fois son téléphone

Il prend le même procéder que son second appel, comme quoi, il n'a plus accès au compte du à oublie des identifiants

on lui demande son identité, mais simple comme bonjour, la formule est aussi rigolo...

(Le nom, adresse-mail) et deviner le suivant ?

Les 4 derniers chiffres de la vrai carte bancaire du Journalistes.

Chose que désormais grâce à Amazone, notre hacker connaît, et qu'il donne tranquillement sans aucun problème.

Si bien à partir de là, on lui redonne le moyen d'accéder au compte « Apple » grâce au changement probable de « E-mail » comme procéder chez « Amazone » + le message de réinitialisation qui prend plaisir à ouvrir (Bien entendu)

Désormais c'est le coup fatale, le compte chez « Apple » est un compte appeler « Icloud » d'où un « secteur de donnée sur nuage » un compte sur internet qui est personnel (Identifiant et mot passe) mais reste dans un serveur public.

Un peu comme dans l'exemple d'un cassier cadenassé dans un établissement scolaire, c'est à vous, mais comme vous êtes dans un lieu publique, vous êtes sujet à être volé !

Grâce à cela tout appareil connecté sur le compte « Icloud » sont en possession du criminel, pas matériellement, mais fonctionnellement, le pirate a donc le contrôle total de (Iphone, Ipad, ordinateur) à distance-----> (De chez lui)

Etape 4 : Fatality

Mais c'est pas fini ! (Amusons-nous encore !)

maintenant qui l'a désormais accès au compte « Apple » il y découvre un très beau message d'un autre compte, lui demandant la réinitialisation de mot passe...

Souvenez-vous de l'étape 1 « conclusion intuition » il avait tenté de se connecter au compte « G-mail » on lui indique qu'un message à été transférer sur un compte « Apple » Faite lien !

Et bien nous en privons pas, on réinitialise le mot passe de « Gmail »

il connaît alors identifiant, le mot passe, le compte est désormais dans sa possession (Malin le Lynx)

Pour finir, il s'attaque enfin au compte Twitter de sa victime, grâce à l'oublie de mot de passe, celui-ci envoie encore un message de réinitialisation sur l'un des comptes en possession de notre bon renard.

Twitter tombe également entre les mains du criminel

Ironie de l'histoire : ça peut faire sourire, bien que tout cela est très inquiétant.

Le but du crime était simplement s'approprier le compte « Twitter » qui au final à été le dernier à avoir été dérobé, bien le fait comique de l'histoire...

Bien évidement, je m'attends pas à recevoir une réponse directe sur cet article.

Ce qui est fort à constater, c'est qui faut revoir la sécurité des comptes sur plusieurs angles.

Chose qui a été revu par les sources visées par cette mésaventure.

Par exemple « G-mail » à mi en place le dispositif de validation en deux étape (Code par téléphone) du à une idée donnée du journaliste en question

Aveu du journaliste :

« J'avoue de ne pas avoir été assez prudent de relier tous ces comptes ensemble, mais ceci ne serait pas arrivé, si il existait un dispositif de validation en deux étape. »

Encore amazone à réagir également sur leurs formules de sécurité, de par le problème rencontrer, il n'est plus possible d'entrer de nouvelle carte de crédit par téléphone, ce qui semble à premier vu renforcer la sécurité, puisqu'il faudra connaître les 4 derniers chiffres sur le compte.

Selon des échos de chez "Apple" la source n'a pas été officialisé, mais il semblerait qu'ils ont également revu leurs fonctionnement par téléphone, il est alors pour chez eux impossible de réinitialisé le mot passe d'un compte par téléphone.

Il en sera très judicieux évité de perdre E-mail accrocher sur le compte Apple, affin de pourvoir accéder à votre compte, en cas de problème...

Des douloureux regrets.

Heureusement la situation pour le journaliste s'est arrangé, il a pu récupéré son compte de chez "Apple"

Il est convaincu qui prend une part de responsabilité de son histoire, bien qui soit fâché des formules de sécurité qu'il juge beaucoup trop légère pour une identification.

Malheureusement, il perdra beaucoup de donnée, et notamment des photos prise avec sa fille qui reste la perte de donnée la plus douloureuse.

Un petit passage du logiciel "Recuva" serait le bienvenue pour tenter de récupérer les données encore présente sur le disque, mais les chances sont très mince.

Mon point de vu sur tout cela :

Si nous réfléchissons bien à cette histoire, il est vrai que nous donnons toutes les informations nécessaire au yeux des pirates du web, sans que l'on s'en rend compte... !

Et c'est là, le grand problème.

Au niveau des sites certaines informations que nous rentrons sont « capitales » pour être identifié

Exemple : Facebook, il est demandé utiliser notre vrai nom, et avoir qu'un seul compte sur ce site, bien entendu pour être identifier auprès de nos connaissances, c'est nettement plus simple de vous retrouvez avec de vrai information complète qu'avec un nom qui vous appartient pas, pouvant aller sur de l’usurpation identité...

Autre exemple : Amazone, celui-ci nous demande notre « nom » qui sera alors notre « Identifiant »

par défaut beaucoup de personne va bien mettre son nom, ou son prénom, chose que l'on peut avoir quand on connaît la personne dans la vie réel ou même virtuel (Grâce à Facebook)

Ne comptons pas les procédés que nous retrouvons désormais, sur d'autre site qui demande comme identifiant « Un numéro téléphone » chose que beaucoup de monde peuvent être fortement sujet à avoir

Votre CV par exemple encore est un véritable couteau !

Et Oui ! Vous donnez tous les moyens nécessaire pour être contacté par entreprise en question auquel vous avez postulé...

(Votre nom, Prénom, Adresse de domicile, E-mail, ou vous avez travailler, téléphone fixe, portable ect...) et j'en passe et des meilleurs.

Skyrus (Projet vidéo)

Comme je l'ai mentionné Skyrus est une toute nouvelle conception de vidéo afin de vous partagez mon savoir et ma passion sur les malveillances informatique, ceci est en parallèle avec les vidéos sur la « Cybercriminilaté » la première version que je vous invite à regardé si cela n'a pas été déjà fait.

Le but : faire de courte vidéo sur toute sorte de malveillances ou avancement de produit « Anti-malveillance » que je censure beaucoup sur les grandes vidéos sur la cybercriminalité.

Au fur et à mesure des années il y a tellement de malveillances qu'il est impossible de faire une vidéo pour chacun dans la même vidéo

par exemple pour année 1991 : je pouvais parler de « Téquila » mais à la place j'ai préfère mentionner « Mickeylangelo »

C'est alors à cela que « Skyrus » va être intéressant, toutes les malveillances qui peut-être intéressantes du fait de leur approche comme « Téquila » auront alors le place sur le projet « Skyrus »

Skirim + virus = Skyrus

Alors je précise que cela n'ai pas une sortie officiel d'un tout nouveau jeu, c'est une parodie personnel crée sur ce jeu afin d'offrir un contenue bien + intéressant à découvrir ^^

dans le format imaginaire cela à l'air de bien partir sur des vidéos intéressante, à la place de me voir devant ma caméra à vous accompagniez sur chaque malveillance comme il a été fait avec « Cybercriminalité » vous saurez accompagner de « paarthurnax » qui sera alors renommé « Ifwatch » ce n'ai pas un nom donnée au hasard. (Vous découvrir pourquoi un jour:p)

Dans le scénario, je serais un simple utilisateur qui deviendra l'élève de « Ifwatch » qui est bien entendu le (Maître/Savant) dans ce format de vidéo

vous apprendrez de cette manière bien des choses que j'espère que vous ignorez ^^

En attendant que la première version arrive, n’hésitai pas à me faire part de vos premières impression.

Un deck (presque parfait)

Il est merveilleux de pensé au deck invincible !

celui-ci est très complexe à faire, et il faut réfléchir à chaque situation pour réussir à contrer chaque difficulté du jeu adverse

On peut facilement pensé que les meilleurs cartes comme le puissant F.G.D (5000/5000) est une carte invincible, voir d'autre comme "l'ultime dragon blanc au yeux bleux" (4500/3800)

Portant ses cartes là peuvent être mise à rude épreuves face à des cartes d'une attaque des plus bas, et une défense encore plus médiocre

Par exemple : Nuée de Scarabée (500/1000) combiné alors d'une carte (Piège ou magie)

piège : (Filet gravitationnel)

magie : ( Limite de Zone B, message de paix)

Filet gravitationnel : empêche les monstres d'un niveau supérieur à 4 d'attaqué ce qui protège fortement les cartes les + faible comme « Nuée de Scarabée » de niveau 3 celui-ci peut alors attaqué, il n'est guerre gêné par l'effet de la carte piège à effet continue.

Limite de zone B : est un peu prêt la même chose que « filet gravitationnel » à la différence c'est que tous les monstres supérieur au niveau 4 passent en position de défense une fois qu'elle sont face visible ce qui empêche d'attaquer également

Message de paix : est une carte magie continue comme « Limite de zone B » (à dette) pour celui-ci

Toutes cartes supérieur à 1500 ATK ne peuvent pas déclarer d'attaque

Avec de telle carte combiné avec « Nuée de Scarabée » on arrive alors à une situation cauchemardesque !

le monstre en question possède un effet très avantageux, à chaque fois que le monstre est invoqué, il peut alors détruire une carte monstre sur le terrain adverse, et réactivé son effet pour passé en position de défense face retourné (Face verso)

Et cela 1 fois par tour !

Vous comprenez alors que cette carte peut très vite ce débarrasser des monstres des plus terrible en exemple F.G.D ne tiendra pas un tour

Mais encore imaginer d'autre carte encore plus ouf !

Comme le « Sphinx Gardien » (1700/2400) niv 5

Effet : Renvoie toutes les cartes monstres sur le terrain de l'adversaire dans la main, et réactivé son effet pour passé du mode attaque en mode défense face verso

et cela à chacun de vos tour

Vous noterez que cette carte est très difficile à combattre puisqu'elle possède 2400 DEF, et que son effet est activable à chaque tour, vous vous retrouvez sans aucun monstre pour vous défendre, ce qui en fait une carte redoutable !

Bien, il serait alors amusant de voir d'autre carte à l’œuvre, afin de nous rapprocher d'un deck explosif qui peut alors mettre à mal de nombreux Deck

Voici une belle capture d'image d'une belle situation, qui est en faite une situation atroce !

On remarque bien des cartes avec une très hausse attaques et de défenses chacune, ce qui complique l'affaire de sortir un monstre capable de battre « F.G.D »

Si nous regardions les cartes sur notre terrains, les effets sont un vrai problème pour l'adversaire qui ne possède quasi aucune solution pour s'en sortir, et quand je dis quasi aucune, c'est à ce demandé si il en a une ??

Voici les cartes référencé sur notre terrain

Comme vous le pouvez le voir la situation est extrêmement compliqué, non seulement les cartes sur notre terrain est excessivement avantageux sur plusieurs point, et au mieux très handicapant pour l'adversaire

Notre chère « Horus dragon de la flamme noir LV8 » (3000/1800) est une carte maîtresse sur le terrain, puisqu'il permet d'annuler toutes activations de cartes magies et de les détruire (Sans exception) (Terrain adverse)

Ce qui nous permet de nous protéger de toutes cartes magie pouvant balayé le terrain comme « Vortex, trou noir ect... » <---( Cible Monstre) voir même « Typhon, violente orage, tornade géante ect... » <--- ( Cible carte piège/magie)

Remarque 1 : les cartes déjà activé ne sont pas infecté par l'effet Horus

Remarque 2 : L'effet est activable que sur l'adversaire, un grand avantage ! De plus sans désagrément

Dragon Matéria est une carte bien monstrueuse, puisqu'il nous permet de protéger nos montres de carte très redoutable du genre « Vortex, raigeki, trou noir, force miroir, trappe ect... »

Combiné avec Horus vous pouvez déjà retiré tous les carte magies de l'adversaire, seulement celui-ci est vulnérable à toute carte piège comme « Force Miroir, Trappe, Armure de Sakuretsu »

C'est alors à ce moment que « Dragon matéria » intervient en défaussant une carte de votre main vous pouvez activé son effet qui annulera l'effet de la carte, ainsi que la détruire, et cela activable autant de fois qui vous reste des cartes en main

Mais son effet s'arrête pas là, il permet aussi inversé toutes cartes qui infligent des dégâts en gain de PV, seulement l'effet est rentable pour l'adversaire également.

C'est ce qu'il se passe réellement avec la carte « Syndrome du Serpent des ténèbres » qui inflige des dégâts à chaque « Standy phase » (la phase de veille) qui arrive juste après la « Draw phase » (la pioche) et la « Main phase » (le placement des cartes)

Les dégâts commence par 200 et double à chacun de nos tour

1ére tour revenu : 200

2éme tour : 400

3éme tour : 800

4éme tour : 1600

5éme tour : 3200

ect...

les dégâts subit sont pour les deux joueur, ainsi avec l'effet de « Dragon Matéria » nous subiront plus de dégâts, mais nous nous régénérons à la place, le problème est bien là, l'adversaire acquiert les effets bénéfique du « Dragon Matéria » autant que le contrôleur de la carte (nous)

C'est alors ou intervient cette fois-ci une autre carte, d'où « effet secondaire » qui adverse tous les effets qui redonne des « life point » (uniquement pour adversaire)

Cela est un vrai coup bas, puisque cette carte se lance à la suite du « dragon matéria » qui adverse les dégâts reçus en gain PV qui par la suite avec « effet secondaire » adverse ce gain de PV en dégât

Tandis que nous on acquiert toujours de effet du « Dragon Matéria »

En claire :

Nous Adversaire

Régénération Dégât Subit

1ére tour : +200 1ére tour : -200

2éme tour : +400 2éme tour : -400

3éme tour : +800 3éme tour : -800

4éme tour : +1600 4éme tour : -1600

5éme tour : +3200 5éme tour : -3200

6éme tour : +6400 6éme tour : -6400

7éme tour : +12800 7éme tour : -12800

Nous nous régénérons, et l'adversaire subit des dégâts

Golem Rouage Ancien : est lui aussi un grand problème pour l'adversaire, puisque celui-ci possède déjà une attaque et une défense très hausse (3000/3000)

mais à la différence de tous les autres camarades sur le terrain celui-ci inflige la différence entre la défense du monstre de l'adversaire à son attaque !

C'est à dire admettons que notre adversaire se couvre avec une carte indestructible comme « Marshmallon » (300/500)

F.G.D par exemple ne peut absolument rien faire contre « Marshmallon » puisque la carte est indestructible, ce qui offre un très bon bouclier face à de telle carte

Mais pour le « Golem Rouage ancien » cela n'est pas un problème puisque son attaque est un coup dit « Perçant » ainsi si le « Golem Rouage ancien » avec une attaque de (3000 ATK) attaque « Marshmallon » en position de défense (500 DEF) la différence est de 2500 point qui sera infligé à l'adversaire !

Vous comprenez alors que l’efficacité des (cartes indestructibles exemple : 1 2 3) se révèle être totalement inefficace face à une carte aussi redoutable que le puissant « Golem Rouage ancien »

mais encore la carte ne s'en arrête pas là, celui-ci empêche toute activations de carte « Piège/Magie » durant ça propre attaque, donc toute carte comme « Force Miroir, Trappe, Armure de Sakuretsu, prison dimensionnel, cylindre magique ect... » Rien ne peut être utilisé pour contrer l'attaque du « Golem rouage ancien » qui est encore bien de le rappeler qui est protégé de toute carte magie grâce à « Horus Dragon de la flamme noir LV8 » ainsi que « Dragon matéria » qui protège de tout effets qui détruit des cartes monstre sur le terrain

Mise en situation et conclusion :

Des faiblesse notable, bien que l'on voir l’efficacité du « dragon Matéria » très avantageux, celui-ci est vulnérable au carte qui retire du jeu des montres sur le terrain, sont effet s'applique uniquement pour des cartes qui ont l'effet de détruire des monstres

Trois carte par exemple combiné ensemble pourrait faire basculé cette situation problématique

« Nué de Sauterelle »

« Sphinx gardien »

Dans cette situation, nous pouvons retourné face recto « Nué de Sauterelle » qui activera automatiquement son effet pour détruire une carte magie/piège sur le terrain de l'adversaire et le retourné face verso, ce qui permet à l'adversaire entamé la destruction libre de nos cartes piège/magie

maintenant avec « Sphinx gardien » celui-ci renvoie toutes les cartes monstre du terrain de l'adversaire dans la main, et cela activable à chacun de ses tours

En conséquence tous les monstres de notre côté retourne dans notre main, et nous nous retrouvons sans défense !

Les deux carte en question seront protéger par « filet gravitationnel » tous monstre supérieur au niv 4 ne pourront pas attaqué, néanmoins « Nué de Sauterelle » est de niveau 3 donc il peut attaqué

on réalise alors que quelque carte bien combiné ensemble peut renversé réellement une situation

En tout cas on peut dire que la situation que nous avons crée sur notre terrain est vachement complexe ^^

Quelqu'un souhaite si confronté ?:p

Sur ce bonne journée à vous

PC Cyborg Trojan

Année 1989

Après l'apparition inquiétante de « Morris Worms » le première ver informatique de l'histoire.

Vient cette fois-ci encore une nouvelle catégorie de malveillance « Ransomware » d'où en français

« Rançongiciel »

en généralité le mot rançon est accompagnée d'un malheureux enlèvement pour une situation réel, mais pour un ordinateur bien qu'il soit toujours à votre domicile, cela peut vous semblez bizarre...

je pense que ces deux mots « Données Personnels » va probablement vous donnez quelques idées sur cette vilaine chose...

Le logiciel alors cryptera donc vos données personnels (Document)

semblable à la méthode de Vigenère ( Autre lien : 1 2 )

d'autre malveillance de cette catégorie peuvent chiffrés les données de la méthode de César ( Autre lien : 1 2 )

et d'autre beaucoup plus poussé le ferons sur la génération de « bit » ( + complexe)

Bref vous revoilà de nouveau sur cette page (Si vous m'aviez quitter pour apprendre les méthodes cité + haut)

On arrive alors au but final de la malveillance qui chiffrera vos données afin de vous demandez une rançon pour pourvoir récupérer la clé vous permettant de récupérer les données prit pour cible sur votre ordinateur

PC Cyborg Trojan : sera la première malveillance historique à faire une tel chose, d'où une rançon demandé de 189$ pour déverrouiller les données crypté

Infos : Il est étonnant mais cette tangente de malveillance n'a pas était souvent utilisé, dû apparemment à la faiblesse de ces deux méthodes, il faut savoir que le chiffrement de Vigenère avait été incassable pendant + 300 ans

d'autre date repérer vers 2004-2005-2006-2008-2012-2016 (Type Rançongiciel)

Comme vous pouvez le noté, il y a eu un grand silence entre 1989 à 2004

Bien qui est forcément supposé qu'il y a eux d'autres malveillances de ce type mais ils se sont pas assez propager pour en faire une alerte général.

Resté sur vos garde ! : Selon les constations des « hackers White » cette ancienne tangente de malveillance est revenu actuellement à la mode, une hausse constater depuis 2012 qui monte année en année.

Les conseils de sécurité : Il est toujours utile de dire de faire attention ou on met sa sourie, et plus précisément le curseur. (ça pourrait être utile ont ne sait jamais ^^)

Faite toujours attention au site que vous visitez, ainsi que les mises à jours que vous effectuez par rapport à internet (Adobe Flash player, Java) sont très vulnérable, mais très souvent demandé sur internet pour de multiple chose

Pensé donc de les mettre à jour afin que les malveillances ne puissent plus utilisées les failles rencontrer dans la version actuellement (En ce jour)

mais encore faut-il faire attention ?

Vérifier alors toujours si le site est en « Https + cadenas vert fermé » il s'agit donc du seul site officiel

Fichier/document/commande mal interpreté !

(Ram.vbs; Dir/s; CHKDSK)

Nous voici sur un sujet épique de youtube.

Le sujet traité révèle d'un miracle... !

Ces solutions commencent à se faire connaître du Web, en bien ainsi qu'en mal, mais sont-ils si efficaces, ou bien l'inverse ?

Ma propre opinion est faite, et c'est ce qui vous intéresse probablement.

Commençons alors avec « Dir/s » celui-ci est donc une commande DOS, qui peut être utilisé grâce au programme présent dans tous les Windows « cmd.exe »

Selon la rumeur qui court sur le Web, cette simple ligne de commande permettrait de nettoyer le disque dur de tous ses fichiers présumé inutiles.

Après vérification de plusieurs connaisseur à ce sujet, et de mon propre avis dessus, cette réputation est complètement « erronée »

Effectivement la vrai propriété de cette commande est la suivante : « Affiche les documents, les sous-documents, ainsi que les fichiers (d'un document cible) »

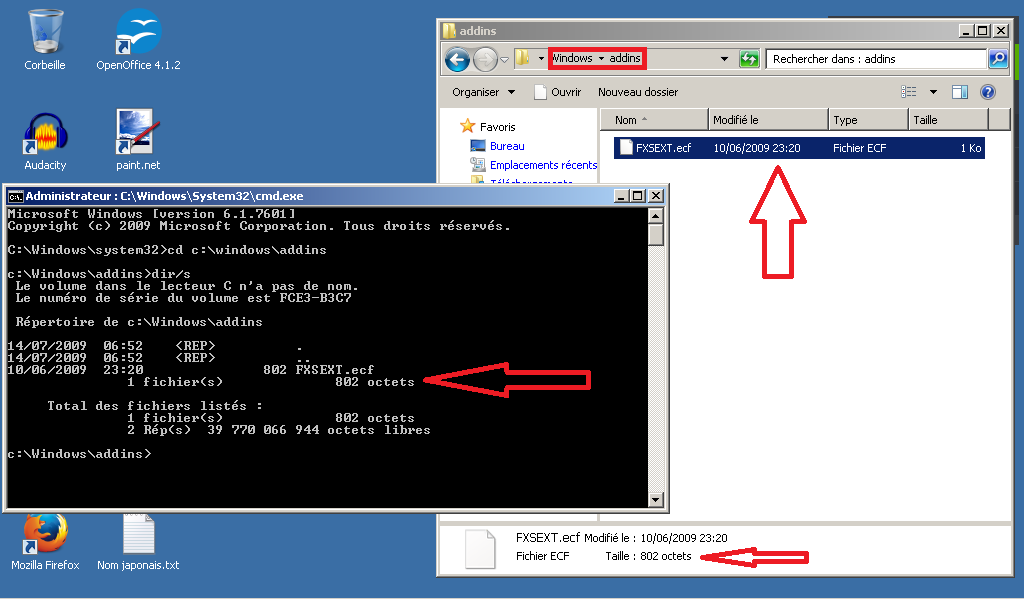

En claire en utilisant la commande dans le répertoire suivant

Le répertoire sera alors ciblé sur le document « addins » d'où chemin complet

Exécutons désormais la commande « Dir/s » comme suivant

On s'aperçoit d'une très courte liste, simplement qu'un seul fichier présent dans le document d'où il est question nommé « FXSEXT.ecf » pesant alors exactement 802 octects

Jeter alors un œil vous même au répertoire donner.

Vous remarquerez le nom du fichier et bien donnée et que le nombre octet qu'il occupe est exactement la même (Aucun nettoyage n'a lieu)

Vous pouvez vérifier ceci avec un autre répertoire, pour cela utiliser la commande « cd » suivie du chemin accès désiré et inscrivez par la suite « dir/s » une fois le répertoire validé.

Une question pourrait vous venir à l'esprit.

Pourquoi une telle commande jamais utiliser existe-t-il ? Or que la sourie et bien plus pratique ?

Et bien la réponse est très simple, le périphérique qui est donc la sourie est l'un des derniers à avoir été réfléchit, donc la navigation se fessait par clavier, c'est pourquoi « dir/s » a été crée, vous devinez facilement que cette commande a grandement servi durant l'absence de la sourie (oublier depuis)

RAM.vbs

Entamons des à présent « Ram.vbs » ce fichier est un programme réalisé sur le langage « VBS » (Visual Basic Script) il est connus pour augmenter la « Ram » d'où la mémoire physique (Réel)

Selon la légende il suffirait écrire sur le bloc note : FreeMem = (1000000000) et enregistrer en « VBS »

Alors là dessus il y a 3-4 catégorie internaute qui on un avis différent à ce sujet

-

Il y a ceux qui croient dur comme fer à l’efficacité de cette commande.

-

Il y a ceux qui y croit mais avec un inconvénient à dire que la « Ram » chauffe

-

Il y a ceux qui croit absolument en rien à l’efficacité de cette commande (j'en fais parti)

Bien pour continuer il est primordial que vous compreniez qu'est que la mémoire dite « RAM »

La mémoire « Physique, réel, RAM, vive » est exactement la même chose, vous seriez parfaitement compris par qui qu'on connaissant un minimum le sujet.

Cette mémoire, n'est pas un software (logiciel) bien qui soit programmer, c'est donc un hardware (Matériel) celui-ci est un composant important de l'ordinateur, et non « Facultatif » comme le « clavier/la sourie/Haut parleur »

tout ce qui faut retenir de cette mémoire, c'est qu'elle est organisée par « adresse » construit sur de la base de 16 d'où (0 à 9 et de A à F) les grands utilisateur de « Cheat engine » devraient avoir déjà remarqué cela. ^^

Quand le processeur effectue une opération du à un calcule, celui-ci envoie alors le résultat à la mémoire qui stock cette information afin qui puisse être réutiliser sur demande vers les autres périphériques

Infos : il ne peut avoir qu'un seul résultat dans une même adresse (en claire : un seul propriétaire par maison)

Maintenant voyons « Ram.vbs » est sensé augmenter la « Ram » de (10GO !)

ce qui est formidable ! Mais ceci est à testé.

Déjà si nous nous rendons dans le gestionnaire des tâches onglet "performance" on s'aperçoit que la "RAM" n'a pas changé un octect...

fessons un autre test : Lançons un programme avec un chronomètre, nous pouvons voir alors que le logiciel c'est ouvert en : «10,2 s »

Maintenant en lançant « Ram.vbs » et ensuite un programme + le chronomètre, on s'aperçoit que effectivement le programme c'est ouvert en « 7,6 s » ce qui est plus court !

Donc cela veut dire que « Ram.vbs » est réellement efficace ??

Réponse : Erreur, ce n'ai aucunement Ram.vbs qui doit avoir les mérites, le vrai dossier qui est à l'origine de cette amélioration est donc le dossier « Prefetch » présent dans le document « Windows » celui-ci à donc pour mission de crée une sorte de source mémoire permettant de chargé certain fichier d'un quelconque logiciel d'une façon fluide, d'où une rapidité parfois bien notable sur les ordinateurs les moins performant.

Vérifions donc aussi si celui-ci alors augmente la « Ram » de (10GO !) ?

Pour ma par, je bride ma mémoire à 670mb, que vous pouvez faire aussi sur un « Ordinateur de test » si vous le voulez.

Si j’exécute Audacity par exemple de choix, on s’aperçoit que même si la mémoire semble être très fortement exploité, celui-ci arrive quand même à se lancer...

Alors cela signifie que « Ram.vbs » fonctionne réellement ?

Réponse : Erreur, Ram.vbs n'améliore pas la « RAM » ce qui est noté sur le terrain est un comportement normal de « Windows »

En effet, celui-ci tentera de vider sa mémoire de toutes les données inutile, si il n'y a pas de possibilité de vider la mémoire, il tentera alors de s'orienter sur la mémoire dite « Virtuel » donc ceci est une partie allouer sur le « Disque Dur » pour inscrire les nouvelles données...

Si maintenant nous retirons cette mémoire de secours, nous pouvons nous apercevoir que désormais l'ordinateur est incapable ouvrir les programme en raison de la mémoire vive saturé, et du basculement en mémoire virtuel absente...

Conclusion : « Ram.vbs » ne fonctionne absolument pas !

Et cela est très simple à deviner, puisque que la « mémoire physique » est programmé par des ingénieur grandement diplômer dans un langage de programmation appeler « Bas niveau » pour tous ces périphériques le langage Assembleur est utilisé.

Seulement le « vbs » est un langage de haut niveau donc celui-ci n'ai pas un langage assez précis pour pourvoir programmer un tel matériel...

Il suffit pas de demandé à l'ordinateur augmenter la « RAM » de 10GO. Il faut aussi crée les adresses de stockage de cette mémoire, or ce script ne fait rien de tout ça !

Retenez bien ceci : Il faut des ingénieurs pour fabriqué un périphérique à neuf, ainsi que le programmer, mais il faut un enfant de 8 ans pour le transformé en périphérique de première qualité !

Ne trouvez-vous pas cela paradoxal ?

Bref, ce mini script n'améliore absolument rien !

CHKDSK

CHKDSK : une autre commande parfois mal interprété, mais au moins il a le mérite avoir quand même de l'utilité, enfin si celui-ci est accompagnée d'un paramètre toutefois...

Alors ces 6 lettres ont pour but de vérifier l'état des « sous-secteur » ou plus précisément les « clusters » pour mieux comprendre de quoi il s'agît, je vous invite alors à consulté l'article de fait sur le « HDD »

CHKDSK est donc une commande qui traite alors le disque dur, selon le paramètre utilisé, celui-ci va agir en fonction du paramètre utilisé.

Bien souvent il doit être accompagné de «/f » ou «/r »---> CHKDSK /r ou CHKDSK /f

Avec les paramètres suivant l'opération dicté sur le prochain démarrage sont les suivant :

/f : celui-ci tentera de corrigé les secteurs déclaré défectueux, si l'opération échoue il indiquera au système de ne plus utilisé les « zones endommagés »

/r : celui-ci tentera de récupérer la donnée illisible du secteur endommagés, ainsi qu'à le corrigé puisque ce paramètre englobe la fonctionnalité de /f

Comprenez alors bien que cette commande ne libère aucune place sur le HDD, et ne nettoie aucune malveillance, ce N'EST PAS SON RÔLE !

À venir System.ini